Backdoor „NotDoor” compromite Outlook și asigură control asupra sistemelor vizate

O echipă de cercetători în securitate cibernetică a descoperit o componentă malițioasă ascunsă în Microsoft Outlook, numită NotDoor, utilizată în recentul val de atacuri asupra unor companii din state membre NATO. Noul backdoor a fost analizat de echipa LAB52, divizie a firmei spaniole S2 Grupo lab52.ioThe Hacker News.

Ce este NotDoor și cum funcționează?

-

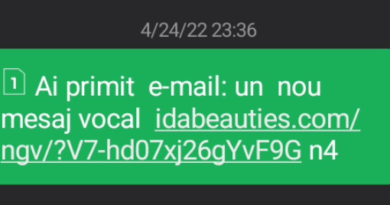

Reprezentare – NotDoor este o macrocomandă VBA integrată în Outlook, concepută să monitorizeze mesajele primite pentru un anumit cuvânt-cheie declanșator (de exemplu, „Daily Report”). La detectare, permite atacatorilor să exfiltreze date, să trimită sau să descarce fișiere, și să ruleze comenzi pe PC-ul vizat

The Hacker Newshackread.com The Cyber Express. -

Etimologie – Numele „NotDoor” vine de la prezența cuvântului „Nothing” în codul sursă al malware-ului

The Hacker Newslab52.io.

Mecanismul de infectare și persistenta

-

Delivery – Malware-ul este livrat printr-o tehnică numită DLL side-loading folosind executabilul legitim

OneDrive.exe. Acest fișier legit, semnat de Microsoft, încarcă o DLL malițioasă numităSSPICLI.dll, care dezactivează protecția macro și instalează backdoor-ul The Hacker Newslab52.iohackread.com. -

Comenzi PowerShell – Macro-ul rulează comenzi codate în Base64 pentru:

-

copierea backdoor-ului într-un fișier Outlook legitim (

VbaProject.OTM) -

efectuarea unor apeluri

nslookupși cerericurlcătre domenii controlate de atacatori (de exemplu, webhook.site) pentru a confirma infectarea lab52.iohackread.comThe Hacker News.

-

-

Persistență – Modifică registrele sistemului pentru a:

-

permite rularea macro-urilor la pornirea Outlook

-

dezactiva dialogurile de securitate

-

asigura că backdoor-ul rămâne activ lab52.iohackread.com.

-

Funcționalități disponibile

Backdoor-ul acceptă patru comenzi principale:

-

cmd– execută comenzi și trimite rezultatul ca fișier atașat în răspuns -

cmdno– execută comenzi fără să trimită rezultatul -

dwn– exfiltrează fișiere, trimise ca atașamente -

upl– descarcă fișiere pe sistemul victimă The Hacker News.

Fișierele exfiltrate sunt criptate, transmise prin email și apoi șterse din sistem pentru a nu lăsa urme The Hacker Newshackread.com.

Observații importante

-

Malware-ul este foarte bine obfuscat, variabilele și funcțiile au nume aleatorii, și utilizează tehnici de codare a stringurilor pentru a evita detectarea automatizată lab52.iohackread.com.

-

Mesajul declanșator (ex. „Daily Report”) este șters după activare, astfel încât să evite atenția utilizatorului sau administratorilor The Cyber Expresshackread.com.

Concluzie

NotDoor reprezintă o amenințare sofisticată, care exploatează Outlook într-un mod stealth pentru interceptare de date, control de la distanță și manipulare discretă. Metodele utilizate — livrare prin executabile legitime, persistenta în registri, macro-uri ascunse — subliniază complexitatea și periculozitatea acestei campanii.

Referințe principale:

-

Raportul The Hacker News (4 septembrie 2025), de Ravie Lakshmanan, ce descrie descoperirea lui NotDoor, mecanismul de livrare și funcționalitățile malware-ului The Hacker News+1.

-

Detaliile tehnice ale analizei de către echipa LAB52 (S2 Grupo), inclusiv codul PowerShell, persistenta și obfuscare lab52.io.

Alte surse complementare confirmă metode similare folosite în campanii anterioare de APT28, cunoscut și sub numele Fancy Bear Dark ReadingThe Cyber Expresshackread.com.